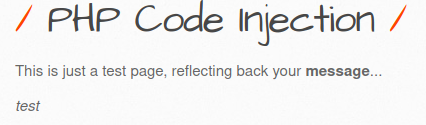

PHP CGI 취약점 CGI 스크립트가 질의 문자열을 제대로 처리하지 못해 발생 PHP CGI 옵션 (주소값) -n php.ini 파일을 사용하지 않음 -s source를 색을 입혀 보여줌 -d php.ini에 정의된 설정 내용을 임의 설정 body로 임의의 코드를 대입하면 클라이언트 측에서 원하는 php 코드를 실행 allow_url_fopen = 1 외부의 URL로부터 파일 읽어옴 allow_url_include = 1 외부의 파일을 include, include_once, require, require_once와 같은 파일로 include 허용 auto_prepend_file = php://input HTTP Request Body로부터 data가져와 실행 실습 비박스 PHP CGI Remote c..